Йоанна Рутковская (Joanna Rutkowska) представила выпуск операционной системы Qubes 3.1, реализующей идею использования гипервизора для строгой изоляции приложений и компонентов ОС (каждый класс приложений и системные сервисы работают в отдельных виртуальных машинах). Для загрузки подготовлены установочный образ (4.7 Гб) и экспериментальный Live USB. Для работы необходима система с 4 Гб ОЗУ и 64-разрядным CPU Intel или AMD, желательно с поддержкой технологий VT-x/AMD-v и VT-d/AMD IOMMU.

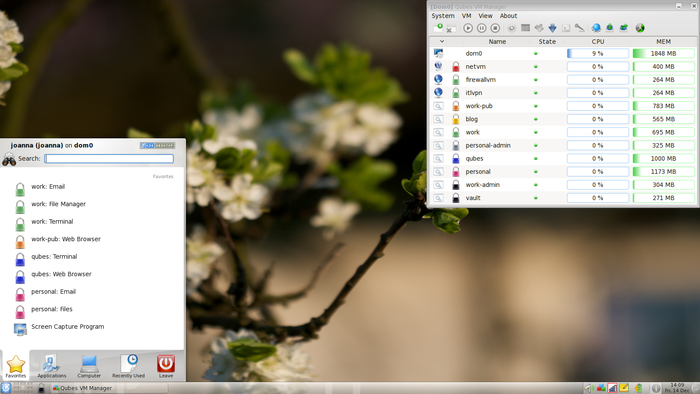

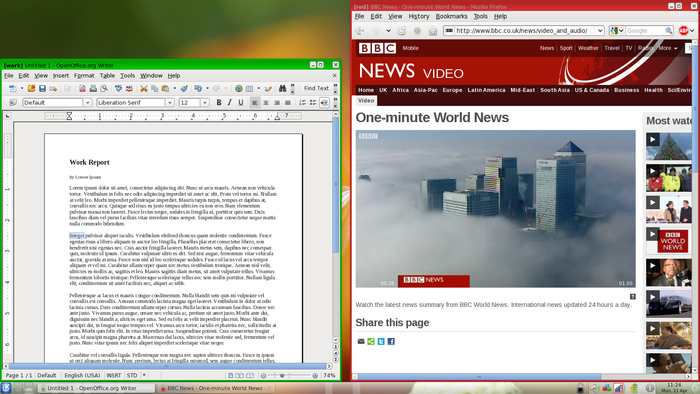

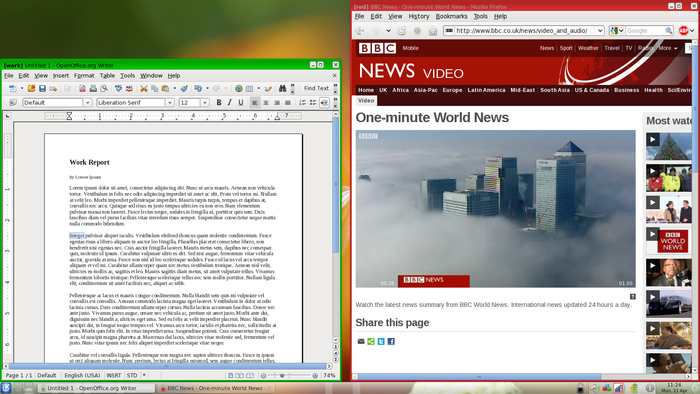

Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач, каждый класс приложений, а также системные сервисы (сетевая подсистема, работа с хранилищем и т.п.), работают в отдельных виртуальных машинах. При этом указанные приложения бесшовно доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальный сервис.

В качестве основы для формирования виртуальных окружений может применяться пакетная база Fedora и Debian, также сообществом поддерживаются шаблоны для Whonix, Ubuntu и Arch Linux. Пользовательская оболочка построена на основе KDE. Когда пользователь запускает из меню KDE приложение, это приложение стартует в определенной виртуальной машине. Содержание виртуальных окружений определяется набором шаблонов. В каждом виртуальном окружении приложения запускается отдельный X-сервер, упрощённый оконный менеджер и видеодрайвер-заглушка, транслирующий вывод в управляющее окружение в композитном режиме.

Основные новшества:

- Реализован управляющий стек на базе инструментария Salt, предоставляющий средства для простой и автоматизированной настройки сложных конфигураций Qubes. Например, для настройки Whonix в Qubes требуется установить два шаблона, создать две виртуальные машины и задать параметры для их выполнения. Много ручной работы также требуется для настройки USB VM и Split GPG. Salt берёт на себя работу по созданию и настройке виртуальных машин, позволяя централизованно управлять настройками всех компонентов системы. Пока возможности Salt ограничиваются dom0 и общесистемными настройками, не поддерживая управление начинкой виртуальных машин (в будущих выпусках ожидаются средства установки дополнительных пакетов внутри VM, управления сервисами и манипуляции шаблонами);

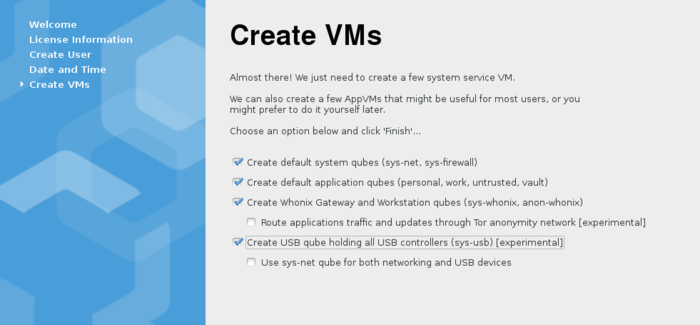

- При помощи Salt реализован сценарий для быстрого развёртывания системы на базе дистрибутива Whonix. В один клик можно создать VM для шлюза и рабочего окружения Whonix, настроить прокси и проброс USB-мыши. Напомним, что для обеспечения анонимного выхода в сеть в Whonix предлагается использовать два отдельно устанавливаемых компонента - Whonix-Gateway и Whonix-Workstation. Выход в сеть из окружения Whonix-Workstation производится только через шлюз Whonix-Gateway, что изолирует рабочее окружение от прямого взаимодействия с внешним миром и допускает использование только фиктивных сетевых адресов;

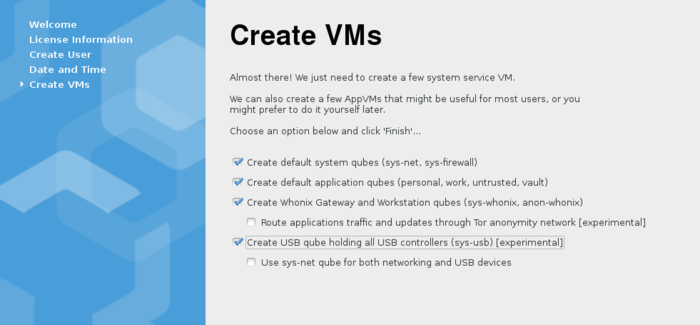

- Улучшен мастер первой установки (firstboot), в котором теперь можно просто выбрать желаемые опции для формирования базовой конфигурации, в том числе создать виртуальные машины для Whonix и USB-стека;

- Добавлена поддержка UEFI;

- Сформирована Live-сборка, которая пока имеет качество альфа-выпуска;

- Обновлены видеодрайверы, работающие на стороне dom0;

- В состав включены яркие пиктограммы для идентификации окон приложений;

- Добавлена поддержка PV Grub, позволяющего использовать ядра Linux, установленные внутри виртуальной машины без копирования их на уровень dom0;

- Наличие готовой для использования виртуальной машины для USB-стека (USB VM), поддерживающей работу с USB-мышами;

- Гипервизор Xen обновлён до выпуска 4.6;

источник

|

Комментариев нет:

Отправить комментарий